Shadow Attacks: Dieser futuristisch anmutende Terminus steht seit Neuestem für einen möglichen Angriff auf die Signaturprüfung von PDFs. Betroffen sind in erster Linie die Reader, nicht aber das gesamte Verfahren. XiTrust erklärt, worum es eigentlich geht – und warum sich MOXIS-Anwender keine Sorgen zu machen brauchen.

Während papiergebundene Dokumente naturgemäß leicht zu manipulieren sind, bieten digitale PDF-Signaturen weit mehr Sicherheit: Sie gewährleisten, dass digital unterschriebene PDFs nachträglich nicht manipulierbar sind – jedenfalls nicht ohne dass die Signaturprüfung der PDF-Software die Änderungen bemerkt und meldet. Im Juli hat ein Forscherteam der Ruhr-Universität Bochum drei potenzielle Methoden aufgedeckt, mit denen die Signaturprüfung von PDF-Dokumenten anscheinend doch zu manipulieren oder zu umgehen ist.

Die Forscher kommunizierten die Schwachstellen über das CERT-Bund des BSI im Rahmen eines Responsible-Disclosure-Prozesses an die Hersteller. Das ist ein gängiger Prozess in der IT-Sicherheit und gibt Herstellern Zeit vor der Veröffentlichung von Schwachstellen ihre Software mit Updates abzusichern. Fast alle Hersteller von PDF-Readern haben die Sicherheitslücken auch schon geschlossen.

Es ist deshalb oberstes Gebot, die neueste Version Ihres PDF-Viewers zu verwenden. Diese können bei den meisten Anbietern mit allen beschriebenen Exploits sehr gut umgehen.

MOXIS ist nicht direkt betroffen, da die meisten Angriffe nach der Unterzeichnung durchgeführt werden. Außerdem kann in MOXIS jedes Dokument in dem Zustand, in dem es unterzeichnet wurde, auch nachträglich heruntergeladen werden und damit ist jede Manipulation nach dem Signaturprozess beweis- und dokumentierbar.

Die Forscher kommunizierten die Schwachstellen über das CERT-Bund des BSI im Rahmen eines Responsible-Disclosure-Prozesses an die Hersteller. Das ist ein gängiger Prozess in der IT-Sicherheit und gibt Herstellern Zeit vor der Veröffentlichung von Schwachstellen ihre Software mit Updates abzusichern. Fast alle Hersteller von PDF-Readern haben die Sicherheitslücken auch schon geschlossen.

Es ist deshalb oberstes Gebot, die neueste Version Ihres PDF-Viewers zu verwenden. Diese können bei den meisten Anbietern mit allen beschriebenen Exploits sehr gut umgehen.

MOXIS ist nicht direkt betroffen, da die meisten Angriffe nach der Unterzeichnung durchgeführt werden. Außerdem kann in MOXIS jedes Dokument in dem Zustand, in dem es unterzeichnet wurde, auch nachträglich heruntergeladen werden und damit ist jede Manipulation nach dem Signaturprozess beweis- und dokumentierbar.

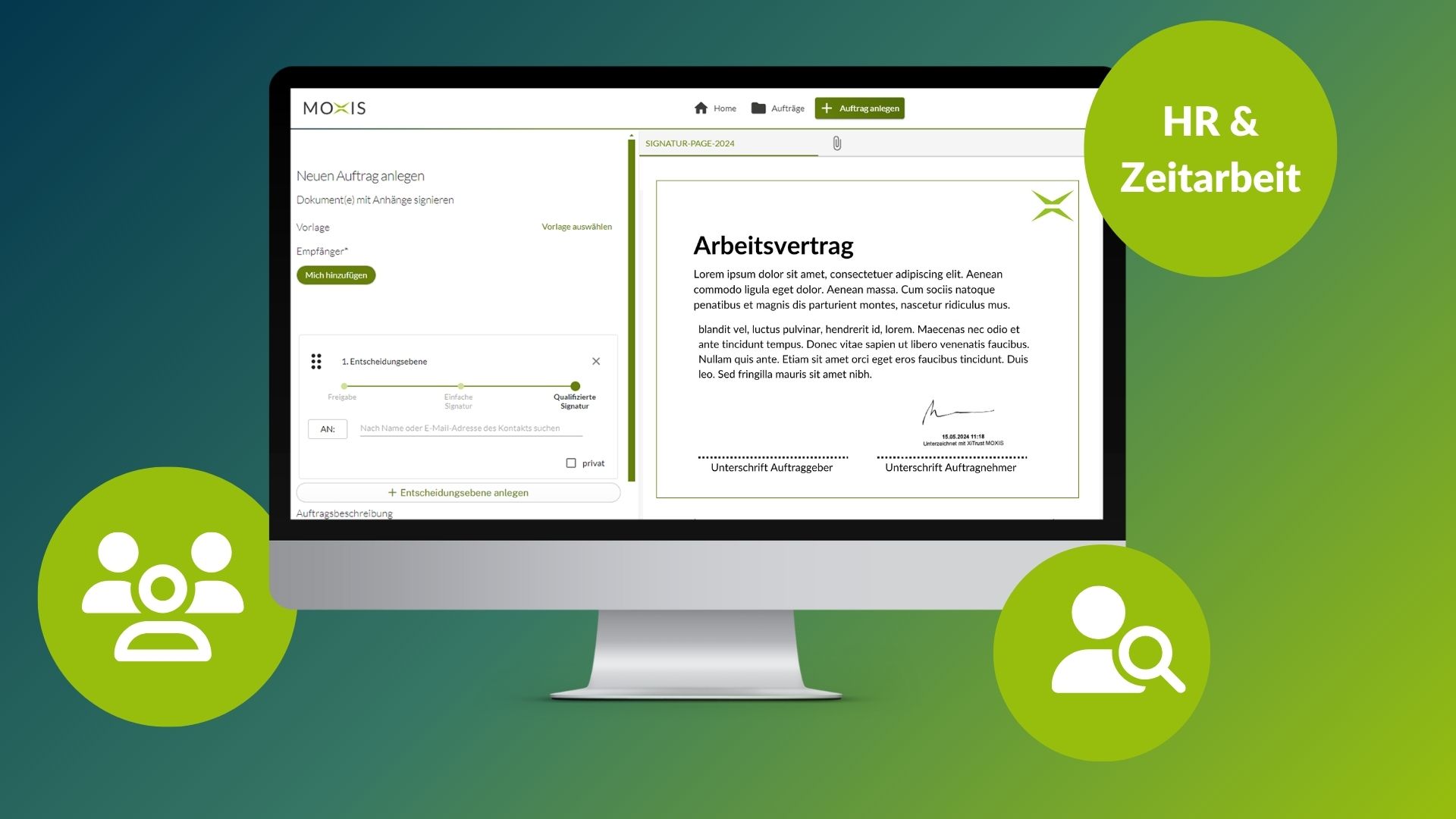

Entdecken Sie MOXIS für Ihr Unternehmen.

Lernen Sie die führende E-Signatur-Plattform kennen – nutzen Sie die Vorteile der rechtssicheren digitalen Unterschrift, sparen Sie Zeit und Kosten ein.